- Trang chủ

- ›

- Cách khắc phục mã độc spam mail trong Exim

Cách khắc phục mã độc spam mail trong Exim

Nếu như bạn đã từng sử dụng FB hay Yahoo thì chắc hẳn biết đến một số loại mã độc khi ấn vào sẽ tự gửi hàng loạt tin nhắn cho tất cả các tài khoản bạn bè có trong danh sách của bạn. Đó chỉ là dạng mã độc bị lây nhiễm ở quy mô nhỏ, sẽ ra sao nếu Server của bạn bị nhiễm mã độc tương tự và nó tự gửi mail cho hàng chục nghìn người khác nhau, nó sẽ để lại hậu quả rất nghiêm trọng chính vì thế ta nên phòng bị cho mình trc để trường hợp này ko xảy ra hoặc nếu có thì mức độ nghiêm trọng dc giảm đi đáng kể.

Những dấu hiệu sau đây cho thấy khả năng cao là server của bạn đã bị nhiễm mã độc.

-Server tự nhiên hoạt động chậm đi rõ ràng

-Gửi mail đi nhưng đầu kia ko nhận dc

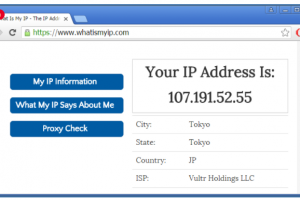

-IP của bạn bị cho vào blacklist, bạn có thể kiểm tra tại đây http://mxtoolbox.com

Ta hãy truy cập vào VPS để kiểm tra xem, gõ lệnh.

[root@vps /]# exim -bpc 5673

Ta thấy lượng mail gửi đi là 5673 trong khi bạn ko hề gửi nhiều đến vậy nghĩa là mail đã dc tự động gửi đi từ 1 Script nào đó, trc tiên ta tìm xem chỗ nào đã gửi mail đi nhiều nhất bằng cách xem log của Exim

grep cwd /var/log/exim_mainlog | grep -v /var/spool | awk -F"cwd=" '{print $2}' | awk '{print $1}' | sort | uniq -c | sort -n

Ta sẽ nhận dc các dòng tương tự như sau

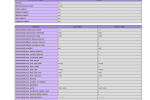

4 / 6 /var/log 15 /root 4125 /home/bachlv

Dẽ nhận thấy thư mục dưới cùng có số lượng nhiều hơn hẳn các thư mục còn lại, ta sẽ vào xem bên trong đó

ls -lahtr /home/bachlv

Bạn sẽ nhận dc 1 danh sách các file trong đó, bạn sẽ tìm đến các file có tên khả nghi, ở đây chính là ytsgexjfh.php

-rw-r--r-- 1 cp1 cp1 18 Dec 21 11:20 .bash_logout

-rw-r--r-- 1 cp1 cp1 193 Dec 21 11:20 .bash_profile

-rw-r--r-- 1 cp1 cp1 231 Dec 21 11:20 .bashrc

drwxr-x--- 3 cp1 cp1 22 Dec 21 11:20 public_ftp

drwxr-x--- 2 cp1 cp1 6 Dec 21 11:20 .htpasswds

lrwxrwxrwx 1 cp1 cp1 11 Dec 21 11:20 www -> public_html

-rw-r----- 1 cp1 cp1 13 Dec 21 11:20 .contactemail

drwx------ 4 cp1 cp1 53 Dec 21 11:20 ytsgexjfh.php (hoặc tên khả nghi)

lrwxrwxrwx 1 cp1 cp1 29 Dec 21 11:27 access-logs -> /etc/apache2/logs/domlogs/cp1

drwxr-xr-x 4 cp1 cp1 43 Dec 21 13:40 site_publisher

drwx------ 6 cp1 cp1 119 Dec 21 14:09 .trash

drwxr-xr-x 7 cp1 cp1 226 Dec 21 14:13 tmp

drwxr-xr-x 5 cp1 cp1 77 Dec 21 16:34 ssl

drwxr-x--- 3 cp1 mail 66 Dec 21 17:01 etc

drwx--x--x. 13 root root 4.0K Dec 25 09:53 ..

-rw------- 1 cp1 cp1 82 Dec 26 14:24 .lastlogin

Ta sẽ vào xem file đó dc những IP truy cập để thực hiện mã độc

grep "ytsgexjfh.php" /home/bachlv/access-logs/domain.com | awk '{print $1}' | sort -n | uniq -c | sort -n

Ta sẽ nhận dc 1 danh sách các IP đã truy cập file đã độc kia thực hiện gửi mail.

4 137.23.153.82

3 137.23.153.82

3 137.23.153.82

6934 137.23.153.82

Ta sẽ cho các giải IP đó vào danh sách đen để nó ko thể truy cập, trước hết cần cài Advanced Policy Firewall (APF), nếu bạn đã cài CSF rồi thì ko cần APF nữa, bạn có thể xem hướng dẫn cấu hình CSF tại đây.

cd /usr/local/src/ wget http://www.rfxnetworks.com/downloads/apf-current.tar.gz tar -zxvf apf-current.tar.gz; cd apf-* sh ./install.sh

Sau đó cho IP kia vào danh sách chặn

apf -d 137.23.153.82 "IP spam mail"

Nếu cần thiết ta có thể vô hiệu hóa file chữa mã độc bằng Chmod

chmod 000 /home/cp1/mailer.php

Hướng dẫn nổi bật

Hướng dẫn sử dụng VPS Việt Nam tạo SOCKS Proxy

Các công cụ Test tốc độ Websites tốt nhất 2021

Hướng dẫn thiết lập Memcached trên Ubuntu 18.04 LTS

Cách đặt lại mật khẩu VPS Windows

Nâng cấp cURL trên DirectAdmin

Litespeed là gì ? Tất cả các điều cần biết về Litespeed