Báo cáo Kiểm Soát Tổ Chức Dịch Vụ – SOC là gì?

Nội dung

SOC là gì ?

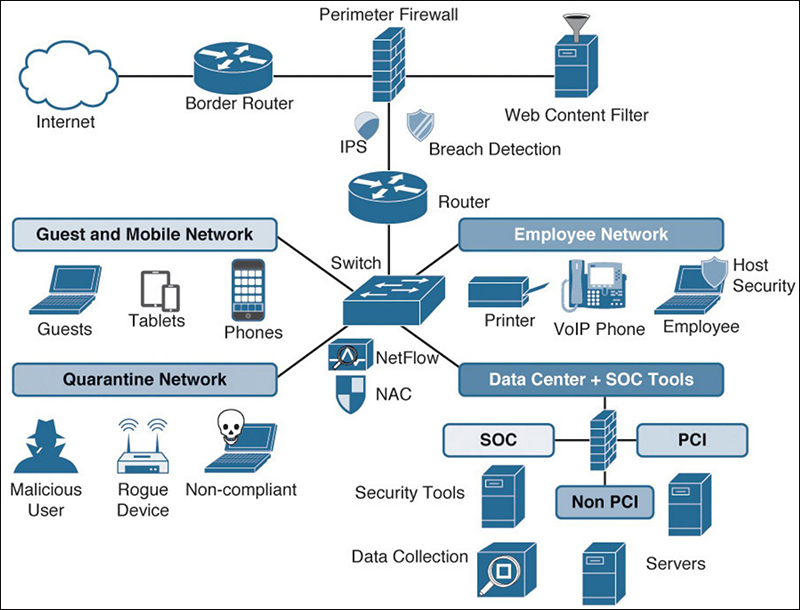

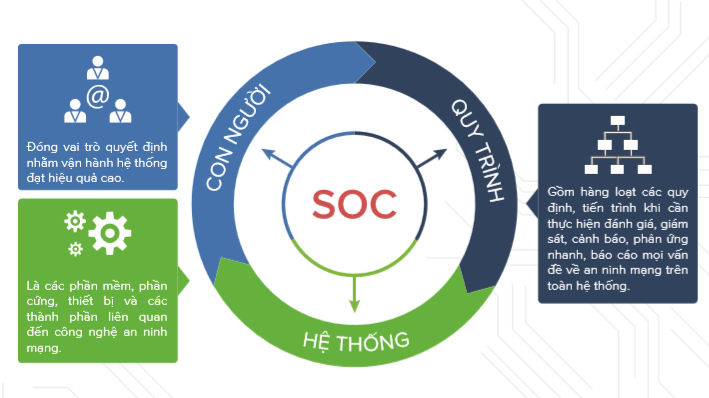

SOC hay trung tâm điều hành an ninh bảo mật là một trung tâm tập trung để giám sát mạng của doanh nghiệp, các thiết bị liên quan và bất kỳ nơi nào khác mà dữ liệu của công ty có thể được lưu trữ trực tuyến. Dữ liệu công ty có thể là bất kỳ thứ gì từ thông tin tài chính và sở hữu trí tuệ đến thông tin nhân viên và hơn thế nữa. Mục đích chính của SOC là ngăn chặn và ứng phó với các sự cố an ninh mạng .

Báo cáo Kiểm Soát Tổ Chức Dịch Vụ – SOC bao gồm một nhóm các nhà phân tích an ninh mạng, những người theo dõi các mối đe dọa mạng 24/7 và ứng phó với các sự cố như một phần của chiến lược an ninh mạng của công ty để bảo vệ doanh nghiệp. SOC có thể là cơ sở và nhóm nội bộ, SOC ảo hoặc chức năng “SOC-as-a-service” do bên thứ ba quản lý, được gọi là nhà cung cấp dịch vụ bảo mật được quản lý hoặc MSSP, chẳng hạn như EnsignInfoSecurity hoặc Unlimited Công nghệ . Cho dù SOC được lưu trữ, cấu hình hoặc quản lý theo cách nào, thì SOCs là một phần không thể thiếu để ngăn chặn, phát hiện và phân tích các mối đe dọa, cũng như xoay vòng để phân loại, phản ứng và phục hồi khi sự cố xảy ra.

Báo cáo SOC là gì?

Báo cáo SOC là gì là báo cáo các sự cố an ninh mạng có thể bao gồm từ sự xâm nhập của phần mềm độc hại đến các cuộc tấn công bằng mã độc tống tiền (ransomware).

SOC xác định các mối đe dọa mạng thông qua giám sát chủ động. Thông thường, các SOC được điều hành bởi Giám đốc SOC hoặc Giám đốc An ninh Thông tin, người điều phối các nỗ lực và sáng kiến bảo mật. Các Trung tâm Điều hành Bảo mật có thể được xây dựng trong nhà hoặc được tận dụng thông qua hợp đồng với một công ty an ninh mạng bên thứ ba.

Báo cáo Kiểm Soát Tổ Chức Dịch Vụ là gì?

Báo cáo Kiểm Soát Tổ Chức Dịch Vụ là báo cáo đánh giá cho các tổ chức dịch vụ là đáng tin cậy. Tập trung quản lý người dùng, quản lý tổ chức, kiểm soát quy trình, dịch vụ liên quan đến tính bảo mật, tính sẵn sàng, tính toàn vẹn, tính bí mật của tổ chức.Các báo cáo này đóng vai trò quan trọng trong:

+ Giám sát tổ chức

+ Các chương trình quản lý nhà cung cấp

+ Quy trình quản trị nội bộ doanh nghiệp và quản lý rủi ro

Báo cáo về kiểm soát rủi ro là gì

Báo cáo về kiểm soát rủi ro là tập trung vào rủi ro và tính tin cậy của tổ chức, nhưng được phân phối tự do, vì SOC 3 báo cáo về việc đối tượng bị đánh giá có đáp ứng tất cả các tiêu chí của dịch vụ tin cậy hay không. Không có kết quả kiểm tra hoặc ý kiến nào được đưa vào báo cáo. Báo cáo SOC 3 có thể được sử dụng với tất cả mọi người.

>>> Dịch vụ cho thuê chỗ đặt server VDO

Chức năng trung tâm điều hành An ninh (SOC) là gì?

Chức năng của trung tâm hoạt động an ninh (SOC) là giám sát, ngăn chặn, phát hiện, điều tra và phản ứng với các mối đe dọa mạng suốt ngày đêm. Các nhóm SOC chịu trách nhiệm giám sát và bảo vệ tài sản của tổ chức bao gồm tài sản trí tuệ, dữ liệu nhân sự, hệ thống kinh doanh và tính toàn vẹn của thương hiệu. Nhóm SOC thực hiện chiến lược an ninh mạng tổng thể của tổ chức và đóng vai trò là điểm hợp tác trung tâm trong các nỗ lực phối hợp nhằm theo dõi, đánh giá và bảo vệ trước các cuộc tấn công mạng. Cụ thể như sau:

- Phòng ngừa và phát hiện: Khi nói đến an ninh mạng, phòng ngừa luôn hiệu quả hơn phản ứng. Thay vì phản ứng với các mối đe dọa khi chúng xảy ra, SOC hoạt động để giám sát mạng suốt ngày đêm. Bằng cách đó, nhóm SOC có thể phát hiện các hoạt động độc hại và ngăn chặn chúng trước khi chúng có thể gây ra bất kỳ thiệt hại nào.

Khi nhà phân tích của SOC thấy điều gì đó đáng ngờ, họ sẽ thu thập càng nhiều thông tin càng tốt để điều tra sâu hơn.

- Điều tra: Trong giai đoạn điều tra, nhà phân tích của SOC phân tích hoạt động đáng ngờ để xác định bản chất của mối đe dọa và mức độ mà nó đã xâm nhập vào cơ sở hạ tầng. Nhà phân tích bảo mật xem mạng và hoạt động của tổ chức từ góc độ của kẻ tấn công, tìm kiếm các chỉ số chính và các khu vực bị phơi nhiễm trước khi chúng bị khai thác.

Nhà phân tích xác định và thực hiện phân tích về các loại sự cố bảo mật khác nhau bằng cách hiểu các cuộc tấn công diễn ra như thế nào và cách ứng phó hiệu quả trước khi chúng vượt ra ngoài tầm kiểm soát. Nhà phân tích SOC kết hợp thông tin về mạng của tổ chức với thông tin tình báo về mối đe dọa toàn cầu mới nhất bao gồm các chi tiết cụ thể về các công cụ, kỹ thuật và xu hướng của kẻ tấn công để thực hiện một phân đoạn hiệu quả.

- Phản hồi: Sau khi điều tra, nhóm SOC sẽ điều phối phản hồi để khắc phục sự cố. Ngay sau khi sự cố được xác nhận, SOC đóng vai trò là người phản hồi đầu tiên, thực hiện các hành động như cô lập điểm cuối, chấm dứt các quy trình có hại, ngăn chúng thực thi, xóa tệp, v.v.

Sau khi xảy ra sự cố, SOC làm việc để khôi phục hệ thống và khôi phục mọi dữ liệu bị mất hoặc bị xâm phạm. Điều này có thể bao gồm xóa và khởi động lại các điểm cuối, cấu hình lại hệ thống hoặc trong trường hợp bị tấn công bởi ransomware , triển khai các bản sao lưu khả thi để vượt qua ransomware. Khi thành công, bước này sẽ đưa mạng trở lại trạng thái như trước khi xảy ra sự cố.

Thách thức SOC

Các đội SOC phải liên tục đi trước những kẻ tấn công một bước. Trong những năm gần đây, điều này ngày càng trở nên khó khăn hơn. Sau đây là ba thách thức hàng đầu mà mỗi đội SOC phải đối mặt:

- Thiếu kỹ năng an ninh mạng: Dựa trên một cuộc khảo sát của Dimensional Research, 53% SOCs đang gặp khó khăn trong việc tuyển dụng nhân sự có kỹ năng. Điều này có nghĩa là nhiều nhóm SOC đang thiếu nhân lực và thiếu các kỹ năng nâng cao cần thiết để xác định và ứng phó với các mối đe dọa một cách kịp thời và hiệu quả. Nghiên cứu Lực lượng Lao động (ISC) ² ước tính rằng lực lượng lao động trong lĩnh vực an ninh mạng cần tăng 145% để thu hẹp khoảng cách về kỹ năng và bảo vệ tốt hơn cho các tổ chức trên toàn thế giới.

- Quá nhiều cảnh báo: Khi các tổ chức thêm các công cụ mới để phát hiện mối đe dọa, khối lượng cảnh báo bảo mật liên tục tăng lên. Với các đội bảo mật ngày nay đã ngập đầu trong công việc, số lượng lớn các cảnh báo về mối đe dọa có thể gây ra sự mệt mỏi về mối đe dọa. Ngoài ra, nhiều cảnh báo trong số này không cung cấp đủ thông tin tình báo, ngữ cảnh để điều tra hoặc là xác thực giả. Những mặt tích cực sai không chỉ làm tiêu hao thời gian và tài nguyên mà còn có thể khiến các nhóm bị phân tâm khỏi các sự cố thực sự.

- Chi phí hoạt động: Nhiều tổ chức sử dụng một loạt các công cụ bảo mật bị ngắt kết nối. Điều này có nghĩa là nhân viên an ninh phải dịch các cảnh báo và chính sách bảo mật giữa các môi trường, dẫn đến các hoạt động bảo mật tốn kém, phức tạp và kém hiệu quả.

Một số hình thức của trung tâm hoạt động bảo mật SOC

- SOC nội bộ – Các doanh nghiệp có thể chọn xây dựng SOC nội bộ của riêng mình để có cách tiếp cận thực tế và bản địa hóa hơn đối với an ninh mạng.

- SOC đồng quản lý – Trong trường hợp này, CNTT nội bộ của một công ty hoạt động song song với SOC của bên thứ ba để quản lý an ninh mạng của họ.

- SOC của bên thứ ba – Đối với các doanh nghiệp muốn thực hiện cách tiếp cận hợp lý đối với an ninh mạng, họ có thể ủy thác cho SOC của bên thứ ba thực hiện tất cả các biện pháp an ninh mạng.

Tối ưu hóa mô hình hoạt động bảo mật SOC

Trong khi xử lý các sự cố chiếm phần lớn nguồn lực của SOC, giám đốc an ninh thông tin (CISO) chịu trách nhiệm về bức tranh lớn hơn về rủi ro và tuân thủ. Để kết nối các silo hoạt động và dữ liệu qua các chức năng này, một chiến lược hiệu quả yêu cầu một kiến trúc bảo mật thích ứng cho phép các tổ chức thực hiện các hoạt động bảo mật được tối ưu hóa. Cách tiếp cận này giúp tăng hiệu quả thông qua tích hợp, tự động hóa và điều phối, đồng thời giảm lượng giờ lao động cần thiết đồng thời cải thiện tư thế quản lý bảo mật thông tin của bạn.

Mô hình hoạt động bảo mật được tối ưu hóa yêu cầu áp dụng khuôn khổ bảo mật giúp dễ dàng tích hợp các giải pháp bảo mật và thông tin về mối đe dọa vào các quy trình hàng ngày. Các công cụ SOC như bảng điều khiển tập trung và có thể hành động giúp tích hợp dữ liệu mối đe dọa vào bảng điều khiển và báo cáo giám sát bảo mật để giữ cho hoạt động và quản lý được bao gồm các sự kiện và hoạt động đang phát triển. Bằng cách liên kết quản lý mối đe dọa với các hệ thống khác để quản lý rủi ro và tuân thủ, các nhóm SOC có thể quản lý tốt hơn tình hình rủi ro tổng thể. Các cấu hình như vậy hỗ trợ khả năng hiển thị liên tục trên các hệ thống và miền và có thể sử dụng trí thông minh có thể hành động để thúc đẩy độ chính xác và tính nhất quán tốt hơn trong các hoạt động bảo mật. Các chức năng tập trung giúp giảm gánh nặng chia sẻ dữ liệu thủ công, kiểm tra và báo cáo xuyên suốt.

Hoạt động quản lý mối đe dọa nên bắt đầu bằng việc đánh giá chu đáo. Ngoài các biện pháp phòng vệ, một tổ chức nên đánh giá các quá trình và chính sách. Tổ chức mạnh ở chỗ nào? Những khoảng trống là gì? Tư thế rủi ro là gì? Dữ liệu nào được thu thập và lượng dữ liệu đó được sử dụng như thế nào?

Mặc dù mọi tổ chức đều khác nhau, nhưng các khả năng cốt lõi nhất định và các hoạt động bảo mật tốt nhất thể hiện sự quan tâm đúng mức ngày nay. Một quy trình quản lý mối đe dọa hợp lý bắt đầu bằng một kế hoạch và bao gồm khám phá (bao gồm tính toán cơ sở để thúc đẩy phát hiện bất thường, chuẩn hóa và tương quan), phân loại (dựa trên rủi ro và giá trị tài sản), phân tích (bao gồm cả bối cảnh hóa) và xác định phạm vi (bao gồm điều tra lặp ). Các quy trình quản lý mối đe dọa đưa các trường hợp được ưu tiên và đặc trưng vào các chương trình ứng phó sự cố. Một kế hoạch ứng phó được xác định rõ là chìa khóa tuyệt đối để ngăn chặn mối đe dọa hoặc giảm thiểu thiệt hại do vi phạm dữ liệu.

Khả năng hiển thị và quản lý mối đe dọa hiệu quả sẽ dựa trên nhiều nguồn dữ liệu, nhưng có thể khó phân loại thông tin hữu ích và kịp thời. Dữ liệu có giá trị nhất đã được chứng minh là dữ liệu sự kiện được tạo ra bởi các biện pháp đối phó và tài sản CNTT, các chỉ số về sự xâm nhập (IoC) được tạo ra bên trong (thông qua phân tích phần mềm độc hại) và bên ngoài (thông qua nguồn cấp dữ liệu thông minh về mối đe dọa) và dữ liệu hệ thống có sẵn từ các cảm biến (ví dụ: máy chủ, mạng, cơ sở dữ liệu, v.v.).

Các nguồn dữ liệu như thế này không chỉ là đầu vào để quản lý các mối đe dọa. Chúng bổ sung ngữ cảnh và làm cho thông tin có giá trị và có thể hành động để đánh giá chính xác hơn, chính xác hơn và nhanh chóng hơn trong suốt nỗ lực quản lý mối đe dọa lặp đi lặp lại và tương tác. Tiếp cận và sử dụng hiệu quả dữ liệu phù hợp để hỗ trợ các kế hoạch và thủ tục là một thước đo đánh giá sự trưởng thành của tổ chức. Một kịch bản “trưởng thành” sẽ bao gồm một quy trình làm việc cung cấp thông tin phù hợp hoặc cho phép hành động trực tiếp trong các bảng điều khiển hoạt động và trên các sản phẩm. Luồng này tích hợp các hoạt động CNTT và đội bảo mật và các công cụ để ứng phó sự cố khi có sự kiện quan trọng.

Tất cả những đánh giá này sẽ giúp ưu tiên những nơi cần tăng đầu tư hoặc giảm bớt xung đột để làm cho việc thực hiện quản lý mối đe dọa phù hợp với các mục tiêu. Các nhà tư vấn và kiểm tra thâm nhập có thể giúp đánh giá chiến lược và sự trưởng thành của tổ chức và kiểm tra tình trạng phản ứng bảo mật chống lại các cuộc tấn công để có được thước đo hiện tại về khả năng phát hiện và chứa các sự kiện độc hại của tổ chức. Bằng cách so sánh với các doanh nghiệp ngang hàng, đánh giá đã được kiểm tra này có thể giúp chứng minh và giải thích sự cần thiết phải chuyển hướng hoặc đầu tư vào các nguồn lực hoạt động an ninh mạng.

Tin nổi bật

VDO cùng Huviron giới thiệu giải pháp tối ưu cho hệ thống camera giám sát

VDO ra mắt giao diện website mới, tối ưu trải nghiệm người dùng

[ICTnews] VDO phân phối các sản phẩm Samsung Memory chính hãng

[Dân Trí] VDO hợp tác cùng Samsung Electronics Singapore tại Việt Nam

Công ty Cổ phần VDO trở thành Đối tác Vàng của Intel

(Thời sự TTV) Tăng cường xúc tiến đầu tư vào tỉnh Thanh Hóa